NEW: OpenSource&Commons - english version OFFENE QUELLEN / OPEN SOURCE ALLMENDE / COMMONS --- GNU LINUX FREIHEIT DER SOFTWARE EIN UNIVERSALES RECHT --- OPEN CONTENT OPEN ACCESS DAS INTERNET A DECLARATION OF THE INDEPENDENCE OF CYBERSPACE --- WISSENSALLMENDE WISSENSKOMMUNISMUS ACCESS - Jeremy RIFKIN WISSEN WERT KAPITAL - Andre GORZ --- KONTROLLGESELLSCHAFTEN : traditionelle organe mit brauner herkunft : unbestimmte rechtsbegriffe - ausnahmezustand mit brauner zukunft : neue technologien - dringen tiefer ein : biopolitische techniken - dringen noch tiefer ein : überwachung im internet - vorbei mit der utopie : geschlossene software und hardware - an der kurzen leine der konzerne --- ALTERNATIVEN --- GRUNDLEGENDE TEXTE UND WEITERFÜHRENDE LINKS VORAB:

im rahmen meines forschungsprojektes "the academy and the corporate public" interessiert es mich wie sich öffentlichkeit (öffentlicher und subkultureller diskurs) durch die neuen technologien der letzten 50 jahre verändert und wie sich durch KI, computer, internet notwendig auch wissen, lehre und kunst verändern... und vice versa. ich will fragen:

was ist das für eine gesellschaft die sich geheimes (oder privatisiertes) wissen schafft? welche gesellschaft schafft sich offenes wissen? und in welcher dieser gesellschaften wollen wir leben? ====

ich gehe von folgendem aus: die erde, ihre schätze, ihre offene quellen und ressourcen gehören niemandem, dh alle menschen (tiere und pflanzen) haben das gleiche recht diese ressourcen zu benutzen und die pflicht diese ressourcen zu schonen und damit zu erhalten. bei offenen quellen, so hofft man, ist genügend da für alle. wenn nicht, so hofft man, werden die ressourcen gleichmässig auf alle verteilt. dh es gibt in hinblick auf die quellen keine privilegien. am beispiel der allmenden im mittelalter kann man sich einen vorstellung machen was damals zu 'open source' gehörte: ====

im mittelalter : gemeindevermögen, an dem alle gemeindemitglieder das recht zur nutzung haben : wege, wald, gewässer, brunnen und weideland waren allen zugänglich. dh die nutzung konnte auf gemeinde- (oder genossenschafts-) mitglieder beschränkt sein, oder allgemein öffentlich sein. rechte der nutzungsberechtigten (commons, commoners) waren u.a. : wasserrecht, weiderecht, fischereirecht, recht zum abbau von sand oder kies und weiteren rohstoffen, torfabbau, recht zur waldhute, holzrecht. PRIVATISIERUNG  im 15. und 16. jhd setzt europaweit eine privatisierungswelle der gemeindeflächen ein. die selbstversorgungswirtschaft (subsistenzwirtschaft), speziell der kleineren bauern (commoners) kann nicht mehr aufrecht erhalten werden und es entsteht eine großes subproletariat das zur wanderschaft, zur migration, oder in die städte, in lohnabhängigkeit oder kriminalität gedrängt wird.

die letzten allmenden wurden ende des 19. jahrhunderts aufgelöst, eine frühe form der flurbereinigung, die einzelnen teile wurden an gemeindeglieder verkauft. die privatisierung von öffentlichen einrichtungen heute (bahn, telekom) ist im prinzip nichts anderes. THE TRAGEDY OF THE COMMONS  von einer Tragik der Allmende spricht man, wenn eine ressource, die allen zur verfügung steht, erschöpft wird, weil jeder 'natürlicherweise' versuchen wird, so viel ertrag wie möglich zu erwirtschaften.

KOMMODIFIZIERUNG bezeichnet den prozess der kommerzialisierung bzw. des „zur ware werdens“ mittels privatisierung von ressourcen und mittels kapitalisierung menschlicher arbeitskraft (human capital) vielleicht erleben wir heute einen noch grösseren privatisierungsschub als im 15 und 16 jhd, denn privatisiert werden nicht nur land, wasser, energie und bodenschätze, sondern alle anderen gesellschaftlichen grundressourcen, die der staat eigentlich garantieren sollte : krankenhäuser, erziehung, gefängnisse, soziale fürsorge, soziale sicherungssysteme etc..

kommodifiziert werden aber nun auch die weniger warenförmigen assets:

alles wird zu kapital und /oder ware, mit zugangsbeschränkungen belegt

offen: in der anfangszeit, 1960er, 1970er: reger und offener austausch im umgang mit software zwischen entwicklern und nutzern. programme, auch in form des quelltextes, wurden getauscht und bei bedarf angepasst. das verstand sich als forschung. privatisierung : gegen ende der 1970er, anfang der 1980er, begannen unternehmen software den quelltext geheim zu halten und unter stark beschränkenden lizenzen zu veröffentlichen.

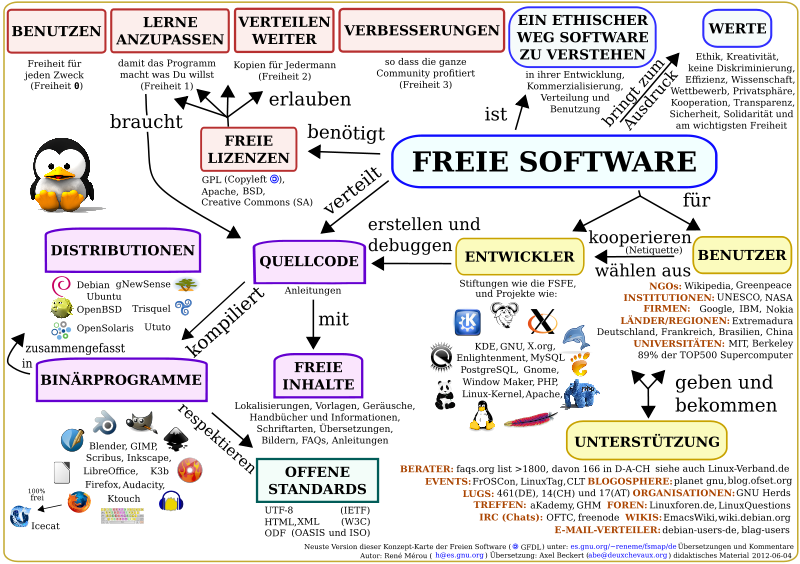

RICHARD STALLMAN, vielleicht den zielen der hippiebewegung und der counterculture verpflichtet, zieht als erster aus den gefahren die eine privatisierung der codes und der software mit sich bringt eine konsequenz: Stallman gründet GNU mit dem Ziel ein vollständig freies Betriebssystem zu entwickeln.  es geht dabei um

Die GNU General Public License um die idee der freiheit rechtlich abzusichern und gegen privatisierung zu schützen entwarf Stallmann die GNU-GPL, ein art Copyleft-Prinzip, welches die benutzer der jeweiligen software dazu verpflichtet bei eventueller änderung oder weitergabe der software auch die freiheit der software weiterzugeben:

das GNU-Projekt wird ab 1983 um den proprietären kernel (kern) von UNIX entwickelt, um ein freies, UNIX-ähnliches Betriebssystem zu erhalten. UNIX hatte den vorteil, dass es ohnehin aus verschiedenen kleinere programmen und software komponenten besteht.  ====

was Stallmann zu seinem glück noch fehlte war der kernel, denn der war damals immer noch proprietäres UNIX aber dann kam LINUX: die ur-version des quellcodes wurde 1991 vom finnen Linus Torvalds entwickelt und unter der freien GNU General Public License (GPL) im internet veröffentlicht um möglichst viele entwickler zu motivieren den kernel gemeinsam weiterzuentwickeln. das neue daran war vor allem die gemeinsame arbeit die nun einsetzte, und die für viele andere projekte (zb wikipedia) beispiel gebend war. seither findet der LINUX kernel in einer vielzahl von distributionen und und forks seine anwendung. diese werden häufig als Linux oder exakter als GNU/Linux-System bezeichnet.

Eric S. Raymond, ein computer programmierer, autor und open source software protagonist beschreibt in seinem aufsatz zwei grundsätzlich unterschiedlichen arten der software entwicklung:

====

wird von der UNO als schützenswert anerkannt. sie gehört zu den elementaren forderungen der zivilgesellschaft, mit der die Digitale Kluft (digital divide) überwunden werden soll.  zu unterscheiden gilt:

je nach lizenz kann freie software auch verkauft werden. allerdings dürfen die freiheiten (zb quelloffenheit) bei verkauf nicht eingeschränkt werden. siehe dazu die verschiedenen lizenzmodelle:  anders als bei proprietärer software fließt bei der verwendung freier software kein geld in fremde länder ab, wo die anbieter proprietärer software ihren unternehmenshauptsitz haben. einige menschen sehen in der freie-software-bewegung ansätze, die möglichkeiten zur überwindung des kapitalismus zu zeigen. ====

freie inhalte, free content, auch open content genannt, bezeichnet keine software, sondern texte, bild- und tonwerke, deren kostenlose nutzung und weiterverbreitung urheberrechtlich erlaubt ist.

====

bezeichnet den freien zugang zu wissenschaftlicher literatur und anderen materialien im internet, um die materialien entgeltfrei nutzen zu können. darüber hinaus gibt es freie lizenzen, welche die freie nach- und weiternutzung, vervielfältigung, verbreitung oder auch veränderung der materialien ermöglichen können. wissenschaftliche publikationen als ergebnisse der von der öffentlichkeit geförderten forschung sollen dieser öffentlichkeit wiederum kostenfrei zur verfügung stehen. die bisherigen publikationsstrukturen stellen eine privatisierung des von der allgemeinheit finanzierten wissens dar.

====

hat seinen urspung in der

Kittler : die computersoftware ist eine schöpfung der universität gewesen, erst dann wurde sie einer hardware übertragen, die in den geschlossenen kreisen der militärischen nachrichtentechniken entstand.

nach 'freigabe' dieser hardware entsteht das netz als neuer raum = cyberspace. ein art schwarzes loch, ein undefinierter 'raum', der mit neuen dh utopischen möglichkeiten antritt, der in folge aber mehr und mehr kolonisiert und kommodifiziert wird. das internet ging durch verschieden phasen der entwicklung.

das internet als das neue undefinierte land das nur mit einer ausrüstung aus software und hardware betreten und verändert werden kann. die offenheit dieser ausrüstung ist wichtig für freie sicht, freies handeln ohne privatistische restriktionen.

das internet wurde zu einen neuen öffentlichen raum, dem gerade in einem moment in dem ide alte, bürgerliche, nationale öffentlichkeit durch prozesse der globalisierung und privatisierung bedrängt, verändert und fragmentiert wird. stuktur, inhalt, soziale interaktion im internet kommen die oben beschriebenen entwicklungen zusammen : ursprung in offener software, weiterhin partizipative, kollektive und kommunikative prozesse um neue software und neues wissen zu erzeugen, offene inhalte zu schaffen, freien zugang zu ermöglichen. diese kollektiven prozesse schaffen einen neuen reichtum (-> allmende/ commons) (s.u.). diese neue cyber-öffentlichkeit eröffnete eine völlig neue art des denkens, handlens und kommunizierens, unabhängig von von (national-)staatlicher kontrolle und hegemonie, unabhängig von territorien und territorialen macht- und besitzansprüchen und sie verspricht eine neue freiheit und souveränität, neue kommunikations- und existenzformen und identitäten. - eine utopie? ====

die unabhängigkeitserklärung des cyberspace wurde 1996 von John Perry Barlow geschrieben, (mitgründer der Electronic Frontier Foundation, mitglied der band Grateful Dead)  Barlow : Regierungen der Industriellen Welt, ihr müden Riesen aus Fleisch und Stahl, ich komme aus dem Cyberspace, dem neuen Zuhause des Geistes. Als Vertreter der Zukunft, bitte ich euch aus der Vergangenheit uns in Ruhe zu lassen. Ihr seid nicht willkommen unter uns. Ihr habt keine Souveränität, wo wir uns versammeln.

weil das netz ein noch relativ neuer, unregulierter und offener raum ist stellen sich hier die fragen (globaler) (bürgerlicher) öffentlichkeit erneut: zugang - zugangsbeschränkung, freie rede - zensur, offene und verdeckte kommunikationsformen, copyright - copyleft, etc durch die unendliche kopierbarkeit digitaler inhalte stellen sich eigentumsfragen neu. deshalb ist die art und weise wie sich öffentlichkeiten im netz herausbilden, wie und was sie miteinander kommunizieren, produzieren und (sich) austauschen beispielhaft für die welt ausserhalb des netzes. ====

heisst, dass wissen ein gemeinsames gut (gemeingut) der modernen informationsgesellschaft ist. als moderne allmende – im übertragenen sinn abgeleitet von der mittelalterlichen wirtschaftsform allmende – werden heute andere gemeinsam genutzte ressourcen angesehen. dazu zählen z. b. freie software wie linux oder die wikipedia (kollektive intelligenz, open content). in diesem zusammenhang spricht man auch von wissenskommunismus. ====

der begriff wird 1942 vom soziologen robert k. merton geprägt, beruht auf der erkenntnis dass forschungsergebnisse veröffentlicht werden müssen, um sie überprüfen, replizieren, kritisieren und fortschreiben zu können.

anders als in geheimen forschungsstellen der staaten oder der industrien gehört es zum wesen der universität, dass das von ihr erzeugte und durch sie weitergegebene wissen, ohne patente und copyright zirkulieren können muss. wissenschaftliche forschungsergebnisse gehören demnach zum gemeineigentum. konstitutiv für freiheit von lehre und forschung humboldtscher prägung sind vier unterscheidungen

der für die freie software und open content wesentliche punkt ist die abkopplung der ideenwirtschaft von der normalen güterwirtschaft. mit seiner veröffentlichung wird das wissen zum gemeingut der forschungsgemeinschaft. es kann von kollegen frei nachvollzogen, überprüft und weiterentwickelt werden und in der lehre frei der reproduktion der wissensträger in der nächsten generation dienen. durch diese fruchtbaren bedingungen im "sondermilieu" der wissenschaften können die parallelen, kollektiven bemühungen ergebnisse hervorbringen, die kein einzelner und kein einzelnes team produzieren könnten. (-> boheme, sub-öffentlichkeiten) statt eines monopolverwertungsrechts, wie es das patentsystem für erfindungen von industriellem wert gewährt, steht hier das recht auf namensnennung im vordergrund - ein symbolisches entgelt in form von fachlicher reputation. die wissensmilieus, (die freie wissenschaftliche forschung, lehre, veröffentlichung der forschenden boheme) strahlen über ihren eigenen bereich hinaus, auf die moderne, demokratische gesellschaft, mit der zusammen sie entstanden ist: so spannt sich der bogen vom wissenskommunismus der forschungsgemeinschaften bis zur informationellen grundversorgung in der informationsgesellschaft, der "freien meinung" und verwandten wissensfreiheiten des bürgers und dem geforderten weltweiten freien informationsfluss. dh die art und weise wie wissen produziert und verteilt wird ist / war konstituierend für unsere demokratischen gesellschaften. diese sichtweise der 1950er jahre wäre jetzt, unter berücksichtigung von internet, freier software, open access und open content zu überprüfen: wirken diese veränderungen auf unsere gesellschaften zurück? formen sie sich entsprechend? ====

1.| neuer kapitalismus : nutzungsrechte statt besitz in seinem buch access bringt rifkin diese veränderung vom industriezeitalter zum informationszeitalter auf eine formel: access, zugriff, zugang. der rasche zugriff auf ideen, güter und dienstleistungen zählt heute bereits mehr als dauerhafter und schwerfälliger besitz. alltagsleben, arbeit, freizeit und konsumverhalten verändern sich dadurch radikal, denn alles, was wir brauchen, liegt hinter den zugangs-schranken und ist nur noch als bezahlter service erhältlich. dh, man 'besitzt' musik nicht mehr man bezahlt fürs hören (-> DRM), für die teilnahme an sozialen netzen, für freizeitangebote etc. 2.| neuer kapitalismus : enteignung des sozialen und privaten die privatsphäre der individuen wird demnach ebenso wie der öffentliche raum kolonisiert und privatisiert. die marketingabteilungen bedienen sich diverser «relationship technologies», um den konsum- und lebensstil des also vernetzten nutzers bestimmen und kontrollieren zu können. und je mehr auch private gefühle und geselligkeitsbedürfnisse in bild-, unterhaltungs-, spiel- und eventkulturbereich vermarktet werden, desto zerstörerischer ist diese enteignung. ====

1.| wissen = gemeingut = kein warencharakter wissen ist eine sehr besondere ressource schreibt andre gorz :

dh, anders als andere ressourcen die durch gebrauch weniger werden, wird wissen durch den gebrauch mehr. je mehr man wissen benutzt desto mehr produziert man. es widerspricht also den eigenschaften von wissen in doppelter weise mit einen geldwert verknüpft zu werden.

trotzdem wird in kapitalistischer logik zur zeit alles versucht wissen zu verknappen und mit zugangsbeschränkungen zu belegen und es den restriktionen einer puren markt- und verwertungslogik zu unterwerfen. wissen wird zu diesem zweck zerstückelt, reduziert, individualisiert und in einer weise vermittelt, die die autonomiefähigkeit der menschen beschränkt. (->bologna prozess)  Gorz : das geradezu totalitäre vorhaben des kapitals, sich der menschen bis in ihre denkfähigkeit hinen zu bemächtigen, und der widerstand, den letztere gegen diese instrumentalisierung ihrer selbst leisten, sind eine neue, zugleich diffuse und radikale form des klassenkampfs. sie entwickelt sich dort, wo wissen erzeugt, geteilt, gelehrt, bewertet, privatisiert oder vorenthalten wird. dort, wo das kapital es dadurch beherrscht, dass es mit wissen den menschen zugleich auch unwissen und ein bewusstsein von unzulänglichkeit vermittelt: in den betrieben, im bildungs- und ausbildungswesen.

2.| zunehmede arbeitslosigkeit = mehr freizeit = mögliche produktion gesellschaftlichen reichtums (commons)

====

angeblich ist wissen das öl des 21 jhds und wir sind bereits mitten in den verteilungskämpfen dieses so potenten rohstoffs: die kommodifizierung der hochschulen, alle arten von patenten, patente selbst auf leben, die ausdehnung von copyright auf alle felder der wissensproduktion... all das sind privatisierungsstrategien, um von verknappung zu profitieren. nach der privatisierung von land- und bodenschätzen erleben wir zur zeit den vermutlich größten enteignungsprozess in der geschichte der menschheit. privatisiert werden jetzt die ressourcen und services welche die staaten für alle bürger garantierten. hier sind vor allem zu nennen: wissensgüter, immaterielle und soziale güter. dass diese enteignungs prozesse ungehindert vonstatten gehen werden sie von allen möglichen überwachungs- und kontroll-technologien begleitet, die alle menschlichen kommunikationskanäle betreffen, unser privatestes und unser öffentliches, beruf und freizeit gleichermassen: wohnen, telefonieren, internet, fernehen, verlags- und distributionskanäle und den öffentlichen raum.  traditionelle organe mit brauner herkunft BKA - BUNDESKRIMINALAMT gegründet 1951. Noch 1959 hatten nur 2 von 47 leitenden Beamten des BKA keine NS-Vergangenheit! 33 waren ehemalige SS-Führer. BND - BUNDESNACHRICHTENDIENST 1956 gegründet als Geheimdienst unter Leitung von Generalmajor der Wehrmacht Reinhard Gehlen. Umbenennung seiner Organisation Gehlen und neue Identitäten für die ehemaligen Mitglieder. Eingestellt wurden auch ehemalige SS-, SD- und Gestapo-Offiziere. Anfang der 1950er durchgeführte Untersuchungen der Central Intelligence Agency ergaben, dass 13% bis 28% der Mitarbeiter ehemalige NSDAP-Mitglieder waren BfV - BUNDESAMT FÜR VERFASSUNGSSCHUTZ gegr 1950 ist ein deutscher Inlands-Nachrichtendienst ==== unbestimmte rechtsbegriffe : ausnahmezustand mit brauner zukunft  NOTSTANDSGESETZE 1968 : briefgeheimnis, post- und fernmeldegeheimnis, freizügigkeit dürfen zum schutz der freiheitlich-demokratischen grundordnung beschränkt werden.in das grundrecht der berufsausübung darf eingegriffen werden. § 129 a - TERRORISTISCHE VEREINIGUNG 1976: freiheitsstrafen von einem jahr bis zu zehn jahren vor. der straftatbestand in § 129 a stgb ist umstritten, da nicht mehr eine kriminelle tat, sondern schon eine gesinnung strafbewehrt wird. der paragraf wird auch gerne im rahmen von ermittlungen herangezogen, da es einen großen personenkreis erfasst und nur geringe hürden an den anfangsverdacht stellt. EINSATZ DER BUNDESWEHR IM INNERN immer wieder beliebt ist der vorschlag zu einer grundgesetzänderung. streitkräfte sollen auch im inneren eingesetzt werden dürfen um gefahren präventiv (!) abwehren zu können. vorgesehen ist der einsatz der streitkräfte im inneren zum schutz ziviler objekte, zur abwendung drohender gefahren und katastrophen schon im präventiven bereich sowie zum schutz bei bedrohungen aus der luft oder von der see. immerhin erlaubt das grundgesetz schon jetzt, dass die bundeswehr in kriegszeiten zur "Bekämpfung organisierter und militärisch bewaffneter Aufständischer" im inland eingesetzt werden kann. UNTERBINDUNGSGEWAHRSAM vorsorgliche gefangennahme einer person, obwohl diese keine straftat verübt hatte. obwohl die polizeiliche ingewahrsamnahme spätestens zum ablauf des folgenden tages enden muss, kann ein richter eine verlängerung je nach landesrechlicher regelung bis zu 14 tagen anordnen. in anderen ländern wird dieser zeitraum ausgedehnt. kritiker sehen im unterbindungsgewahrsam einen verstoß gegen rechtsstaatliche grundsätze, da es sich um einen freiheitsentzug ohne straftat handelt. man spricht auch von einem schritt vom klassischen rechtsstaat hin zum präventionsstaat. ferner wird auf methodische parallelen zur polizeiliche vorbeugehaft und schutzhaft hingewiesen, die in der zeit des nationalsozialismus gegen politische gegner eingesetzt wurde. SICHERUNGSVERWAHRUNG nachträgliche weitere verwahrung von straftätern nach einer freiheitsstrafe. zweck ist der schutz vor weiteren straftaten. menschenrechtlich sehr umstritten!

==== neue technologien dringen tiefer ein ECHELON ein spionagenetz (usa, uk, kanada, australien und neuseeland) aus dem kalten krieg stammend, mit terrestrichen abhörstationen und weltraumsatelliten um satelliten-, mikrowellen- und mobilfunk-kommunikation abzuhören. RASTERFAHNDUNG seit den 1970ern ein verfahren zur vernetzten durchsuchung von datenbeständen. dabei werden bestimmte personengruppen aus öffentlichen oder privaten datenbanken herausgefiltert, indem man nach merkmalen sucht, von denen man annimmt, dass sie auch auf die gesuchte person zutreffen. ziel ist es, die gruppe der zu überprüfenden personen einzuschränken, da es im gegensatz zu einer konventionellen fahndung keine bekannte zielperson gibt. als problematisch wird bei dieser technik insbesondere die aufhebung der unschuldsvermutung gesehen, denn alle personen, auf die diese merkmale (z. b. schuhgröße, geschlecht, nationalität) zutreffen, werden zunächst verdächtigt. erst durch eine polizeiliche überprüfung, in der diese versucht, einen anfangsverdacht zu erhärten, wird festgestellt, ob ermittlungen gegen diese personen aufrechterhalten werden. die verknüpfung von daten verschiedener herkunft wird hinsichtlich des grundrechts auf informationelle selbstbestimmung ebenfalls oft als problematisch gesehen. im april 2004 wurde bekannt, dass nach der auswertung von etwa 8,3 millionen datensätzen in deutschland nur ein einziges ermittlungsverfahren eingeleitet worden ist. dieses wurde aber wieder eingestellt. GROSSER LAUSCHANGRIFF abhören - 1998 akustische wohnraumüberwachung. eingriff in das grundrecht auf unversehrtheit der wohnung. von kritikern wurde die befürchtung geäußert, die grundgesetzänderung sei der beginn der einrichtung eines überwachungsstaates. AUTOMATISCHE NUMMERNSCHILDERKENNUNG scannen der kfz nummernschilder (vorrat) und abgleich mit datenbanken durch die lediglich für lkw-maut vorgesehenen anlagen RFID - RADIO FREQUENCY IDENTIFICATION seit ca 1980 ein verfahren zur automatischen identifizierung von gegenständen und lebewesen. neben der berührungslosen identifizierung und der lokalisierung von gegenständen steht rfid auch für die automatische erfassung und speicherung von daten. anwendung zb im reisepass, produkten im supermarkt, tickets im öffentlichen verkehr. verlust der informationellen selbstbestimmung, d. h. die einzelne person hat durch die 'versteckten' sender keinen einfluss mehr darauf, welche informationen preisgegeben werden. deshalb ist der bevorstehende massenhafte einsatz von rfid-transpondern unter datenschutz-gesichtspunkten problematisch. ELENA mit dem elena-verfahren (elektronisches entgeltnachweisverfahren) sollen in deutschland ab 2012 einkommensnachweise elektronisch mithilfe einer chipkarte und elektronischer signatur erbracht werden. das heisst aber : die millionenfache sammlung von arbeitnehmerdaten bei der zentralen speicherstelle, jeder streikende würde in dieser datenbank erfasst werden. in dem datensatz werden nicht nur name, geburtsdatum, versicherungsnummer, adresse etc. erfragt, sondern auch fehlzeiten, abmahnungen und mögliches „fehlverhalten“. einer der gewichtigsten kritikpunkte ist, dass ängste bestehen, wer in zukunft auf die gespeicherten daten zugreifen kann. ==== biopolitische techniken dringen noch tiefer ein NPA - NEUER ELEKTRONISCHER PERSONALAUSWEIS maschinenlesbar mit persönlichen und biometrischen-informationen FINGERABDRÜCKE nun auch im reisepass (rfid) IRISSCAN bei der einreise und auch sonst BIOMETRIE gesichter maschinenlesbar gemacht : Gesichtserkennung auf vorrat mit cctv. biometrische bilder auch im reisepass.

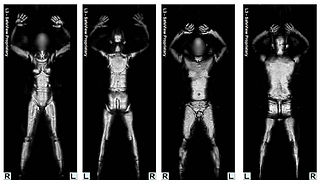

in england zur zeit beliebt. jeder bürger soll erfasst werden. genetischer fingerabdruck, dna analyse (zigarettenkippen nach demo) KÖRPERGERUCHSPROBEN alter trick aus ddr-stasi zeiten, wieder en vogue NACKTSCANNER körperscanner, auch ganzkörperscanner, oder bodyscanner sind geräte, mit denen der körper einer person sowie gegenstände unter der kleidung abgebildet werden können. so können beispielsweise waffen oder sprengstoffe sichtbar gemacht werden. dies kann mit verschiedenen methoden realisiert werden.   ELEKTRONISCHE GESUNDHEITSKARTE eine von vielen anderen Kundenkarten mit personenbezogenen informationen: Rabatt-, Treue- und Mitgliedskarten, Bankkarte, Kreditkarte etc.. mehrheitlich mit RFID, remote und maschinenlesbar ausgestattet CCTV - VIDEOÜBERWACHUNG überwachung des öffentlichen raumes : videoüberwachung , irisscan, biometrie, gesichtserkennungssoftware und abgleich, identitätszuordnung über 'soziale'netzwerke (f-book et al)

BEWEGUNGSPROFILE indem man personenbezogene daten aus verschiedenen quellen chronologisch miteinander verknüpft, kann man die bewegungen (ggf. sogar handlungen) einer person nachzuvollziehen, man kann zb zurückverfolgen, wann sich eine person an welchem ort aufhielt, was sie dort beispielsweise kaufte und welche telefongespräche geführt wurden.

INDECT INDECT sattelt diesbezüglich auf, hier finden drohnen, überwachungskameras, deep data und die analyse von intrnet und telekommunkation zusammen.

MEDIENMANIPULATIONEN mithilfe von Software Astroturfing zielt darauf ab, eine Bürgerbewegung oder eine spontane Graswurzelbewegung vorzutäuschen. Es soll der Anschein einer unabhängigen öffentlichen Meinungsäußerung über Politiker, Produkte, Dienstleistungen, Ereignisse usw. erweckt werden. Wie bei anderer Propaganda sollen Emotionen der Öffentlichkeit direkt beeinflusst werden. Dabei geben sich enige Personen als große Zahl von Aktivisten aus, sie verschaffen sich Aufmerksamkeit, indem sie beispielsweise Leserbriefe und E-Mails schreiben, Blogeinträge verfassen, Crossposts verbreiten oder Trackbacks setzen.

==== überwachung im internet - vorbei mit der utopie  ACTA - Anti-Counterfeiting Trade Agreement ACTA ist ein geplantes plurilaterales Handelsabkommen auf völkerrechtlicher Ebene. Die teilnehmenden Nationen bzw. Staatenbünde geben an, damit den Kampf gegen Produktpiraterie und Urheberrechtsverletzungen verbessern zu wollen. Die Verhandlung über die Details des Abkommens finden seit 2007 unter Ausschluss der Öffentlichkeit statt, weshalb auch der genaue Verhandlungsstand unbekannt ist. Es wird befürchtet, dass das internationale Handelsabkommen einen Ausgangspunkt für die weltweite Durchsetzung von Internetsperren bedeuten könnte.

SOPA: Stop Online Piracy Act und PIPA : Protect IP Act Mit diesen Gesetzesvorlagen wollte die USA im winter 2011/12 Urheberrecht auch mit Bezug auf ausländische Internetseiten durchzusetzen. zb durch IP sperrung oder DNS entzug.

NETZSPERREN - Sperrungen von Internetinhalten in Deutschland

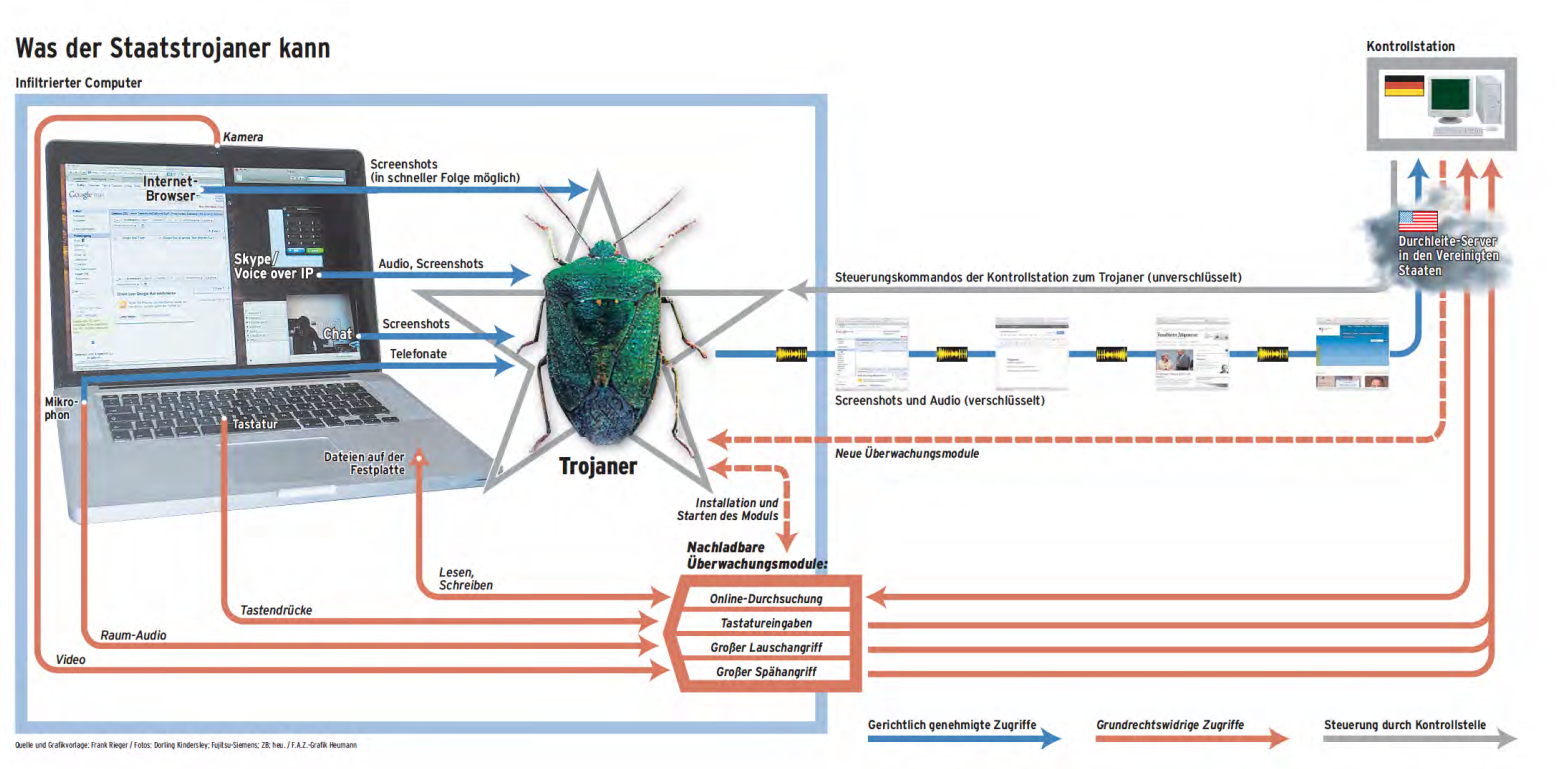

ähnlich den festlegungen der sendezeit, programmankündigungen und kenntlichmachung von sendungen im rundfunk soll eine kennzeichnungspflicht für webseiten eingeführt werden. deren betreiber sollen ähnlich wie im kino hinweise und schutzeinrichtungen bieten die altersspezifische zugriffe ausweisen. DPI - DEEP PACKET INSPECTION bedeutet scannen des gesamten datenflusses bis tief in die datenpakete hinein, um diese evtl schon in realzeit zu filtern, zu blocken oder verändern zu können. hier könnten zb DRM geschütze inhalte ausgefiltet werden, bestimmte kategorien downloads (porn oder filme blockiert werden. oder zb texte in denen bestimmte stichwörter auftauchen blockiert werden oder diese inhalte (in realzeit!!) durch andere inhalte ersetzt werden. zb während ich eine internet seite aufrufe wird das wort "krieg" aus der originalquelle durch "bewaffneter konflikt" ersetzt, dh die kopie der orginalquelle in meinem browserfenster enthält das wort "bewafffneter konflikt" statt des wortes "krieg".) PROVIDERHAFTUNG Internet Service Provider sollen für die gehosteten inhalte haftbar gemacht werden, sollen die inhalte ihrer kunden also kontrollieren. ausserdem sollen die Internet Service Provider sollen auskünfte über ihre nutzer erteilen müssen. (->verbindungsdaten, vorratsdatenspeicherung) ONLINE-DURCHSUCHUNG mithilfe von ausspähprogrammen (bundestrojaner) sind verdeckte staatliche zugriff auf fremde informationstechnische systeme über kommunikationsnetze möglich. der begriff umfasst dabei sowohl den einmaligen zugriff (online-durchsicht) wie auch die, sich über einen längeren zeitraum erstreckende online-überwachung. TROJANER spähprogramme von bösen menschen auf computer eingeschleust, oftmals durch besuch dubioser webseiten oder ausführung von dubiosen programmen unbekannter herkunft DER STAATSTROJANER war in 2011 der überwachungsklassiker! Der CCC hat die Überwachungssoftware gefunden, analysiert – und gehackt.... hierzu:

VORRATSDATENSPEICHERUNG zur telekommunikationsüberwachung. telekommunikationsanbieter und internetprovider werden verpflichtet, die verkehrsdaten jeglicher telekommunikation: telefonverbindungen, verbindungsaufbau mit dem internet sowie e-mail-verkehr, fax- und sms-nachrichten (bei sms auch der standort) für 6 monate „auf vorrat“ zu speichern. Nach Forderungen von EU-Kommission, CDU und CSU soll künftig nachvollziehbar werden, wer mit wem in den letzten sechs Monaten per Telefon, Handy oder E-Mail in Verbindung gestanden oder das Internet genutzt hat. Bei Handy-Telefonaten und SMS soll auch der jeweilige Standort des Benutzers festgehalten werden. Mithilfe anderer Daten soll auch die Internetnutzung nachvollziehbar werden. mit hilfe der vorratsdatenspeicherung lässt sich - ohne dass auf kommunikationsinhalte zugegriffen wird - kommunikationsverhalten jedes teilnehmers analysieren. da ohne anfangsverdacht gespeichert wird und auf basis des datenbestand heraus auch das gesamte elektronische kommunikationsverhalten der bürger statistisch analysiert werden kann, ist dieses verfahren verfassungsrechtlich umstritten. in dem maße, in dem die kommunikation über elektronische medien zunimmt, wird die bedeutung solcher analysen für die erstellung von persönlichkeits- und bewegungsprofilen wachsen. Auch Rückschlüsse auf den Inhalt der Kommunikation, auf persönliche Interessen und die Lebenssituation der Kommunizierenden würden möglich. Zugriff auf die Daten hätten Polizei, Staatsanwaltschaft und ausländische Staaten, die sich davon eine verbesserte Strafverfolgung versprechen. Derzeit dürfen Telekommunikationsanbieter nur die zur Abrechnung erforderlichen Verbindungsdaten speichern. Dazu gehörten Standortdaten, Internetkennungen und Email-Verbindungsdaten nicht.

Brüssel beklagt in einem Bericht, dass nur 11 von 27 EU-Ländern Daten geliefert hätten, die einen Mehrwert der umstrittenen Maßnahme nahelegten. der soziologe und philosoph zygmunt bauman charakterisiert den gegenwärtigen zustand der macht als 'post-panoptisch'. die unsichtbaren möglichkeiten der überwachung einer gesellschaft mit hilfe elektronischer signale bedeuten, dass jedes mitglied der gesellschaft potenziell überwacht werden kann und zwar ohne die direkte anwesenheit von kontrollpersonal oder der existenz von definierten bzw. transparenten wachzeiten. diese entwicklung steht im gegensatz zu den möglichkeiten der überwachung in der moderne.die online-durchsuchung ist eine weitere entgrenzung der öffentlichen macht von territorien, nationalen grenzen, privaträume und physischer präsenz. COOKIES geben auskunft über das surfverhalten des jeweiligen users, sind bare münze für marktforscher und cookie händler denn es entsteht (speziell durch zusammenführung mit anderen daten) ein digitales abbild des nutzers. SPAMBOTS und BOTNETZE sind schadprogramme die wie trojaner auf den rechner eingeschleppt werden und die von aussen ferngesteuert werden können und zu ganzen netzwerken dieser schadprogramme organisiert werden können, zb spam-aktionen oder ddos-attacken ausführen ABMAHNUNGEN rechtliche schritte gegen vermeintliche copyrightverstöße im internet. verschickt wurden 2010 rund 576.000 abmahnungen, dies hätte dies einen endbetrag von etwa 412 millionen euro ergeben. die zahlerquote liegt allerdings nur bei knapp 40 prozent. LEISTUNGSSCHUTZECHT für Presseverleger die forderung der verleger, die unentgeltliche – auch auszugsweise – nutzung von online-artikeln untersagen zu können. dienste wie google news, die nachrichten aggregieren und mit kurzen textauszügen auf die originalquelle verlinken, sollen zukünftig verboten oder wenigstens entgeltpflichtig werden. hiervon wären natürlich auch blogs betroffen, die nachrichten zitieren, um aktuelles geschehen zu kommentieren.

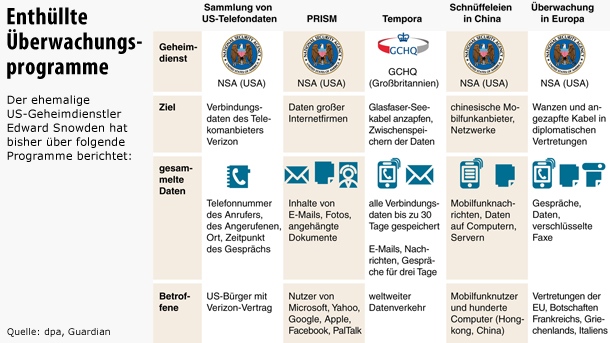

NETZNEUTRALITÄT / NETNEUTRALITY bisher haben zugangsanbieter (access provider) datenpakete ihrer kunden unverändert und gleichberechtigt übertragen, unabhängig davon, woher diese stammen, unabhängig was diese datenpakete transportieren. das soll sich nun ändern. grosse konzerne verlagen dass ihre daten vorrangig behandelt werden. der download eines films von user xy wrid dadurch verlangsamt, der selbe film von amazon runtergeladen geht blitzschnell. die betreiber der netzte (im internet) sehen hier zusätzliche profite, es können sowohl die anbieter (zb amazon) für den service bezahlen dass ihre inhalte bevorzugt werden, und auch user könnten zb ein abo für schnelle downloads erwerben. es entstünde somit ein 2-klassen internet. zudem würden dann die datenpakete auch inspiziert werden müssen (siehe DPI), zb könnten copyright geschützt inhalte rausgefiltert werden (siehe DRM).  KRIEGE, DATENKRIEGE, WAFFENHANDEL, HANDEL MIT ÜBERWACHUNGSSOFTWARE, TWITTER- UND FACEBOOK REVOLUTIONEN Die BRD ist weltweit der DRITT-größte Waffenexporteur. Zur fortsetzung des krieges mit anderen mitteln befleissigen sich auch deutsche Software Firmen, gerne im export von Überwachungssoftware an Diktaturen, zb Deutsche Abhörsoftware für Ägyptens Geheimdienst oder die lustige "twitterrevolution": siemens nokia liefert dem iran internet und tkü überwachung, eine backdoor für US-Behörden hat auch dropbox eingerichtet. sobald M$ SKYPE gekauft hat patentiert die microsoft abhörtechnik auf skype. SNOWDEN FILES : Globale Überwachungs- und Spionageaffäre Programme und Systeme zur Überwachung z.B.: PRISM ermöglicht es NSA und GCHQ Inhaltsdaten der Kund Innen? (wie E-Mails, Fotos, angehängte Dokumente, Videotelefonate) direkt von den Servern von Google, Apple, Microsoft, Facebook, AOL, Pal Talk?, Skype und Yahoo abzugreifen. Prism ist ein seit 2005 existierendes und als Top Secret eingestuftes Programm zur Überwachung und Auswertung elektronischer Medien und elektronisch gespeicherter Daten. Beteiligt sind neun der größten Internetkonzerne und Dienste der USA: Microsoft (zb Skype), Google (Gmail, You Tube), Facebook, Yahoo, Apple, AOL und Paltalk. PRISM soll eine umfassende Überwachung in Echtzeit innerhalb und außerhalb der USA ermöglichen, z. B. wenn sich ein Benutzer anmeldet oder eine E-Mail verschickt. Tempora ist der Codename einer britischen Geheimdienstoperation des Government Communications Headquarters (GCHQ) zur Überwachung des weltweiten Telekommunikations- und Internet-Datenverkehrs, ein Teil des "Mastering the Internet"-Programms des GCHQ. Überwachung und Speicherung riesiger Datenmengen inkl. Inhaltsdaten direkt an den transatlantischen Untersee-Glasfaserkabeln, die an der britischen Küste bei Bude vorbeiführen, darunter auch das aus Deutschland kommende Kabel TAT-14. Über diese Kabel werden Internetkommunikation und Telefonie übertragen. Der Standort Bude wird von GCHQ und NSA gemeinsam betrieben. Im Rahmen des Programms werden vom GCHQ Internetknotenpunkte und transatlantische Datenverbindungen (die über das transatlantische Glasfasernetz nach Großbritannien hineinfliessen oder das Land verlassen) angezapft und die Daten für bis zu 30 Tage gespeichert. Das GCHQ späht den gesamten Datenverkehr aus, es werden zur Überwachung und Analyse der Daten über 200 Glasfaserverbindungen angezapft und ca. 500 Mitarbeiter eingesetzt. XKeyscore (XKS) ist ein von der NSA betriebenes mächtiges Analysewerkzeug, mit dem die gesamte weltweit überwachte und gespeicherte Kommunikation (Meta- und Inhaltsdaten) durchsucht werden kann, z.B. nach E-Mails, Telefonanrufen, Internetaufrufen eines bestimmten Nutzers, Verschlüsselungen, versandten Dokumenten etc.; auch Echtzeitüberwachung möglich; BND und Bf V? nutzen ebenfalls X Keyscore?; noch ungeklärt ist, auf welche Datenbestände sie zugreifen können. X Keyscore? soll im Jahr 2008 aus einem Verbund von mehr als 700 Servern bestanden haben, die auf 150 verschiedene Standorte verteilt waren. Mögliche Anwendungen dieses Systems sind die Datenanalyse und die Echtzeit-Überwachung. Durch die X Keyscore?-Veröffentlichungen ist erstmals eine Beteiligung aller „Five Eyes“ – die international ausgerichteten Nachrichtendienste von Großbritannien (GCHQ), USA (NSA), Australien (DSD), Kanada (CSEC) und Neuseeland (GCSB) – bekannt geworden. Das System ist ebenfalls vom deutschen Bundesnachrichtendienst (BND) als auch von dem innerhalb Deutschlands agierenden Bundesamt für Verfassungsschutz (Bf V?) eingesetzt worden. X Keyscore?: Von der NSA betriebenes mächtiges Analysewerkzeug, mit dem die gesamte weltweit überwachte und gespeicherte Kommunikation (Meta- und Inhaltsdaten) durchsucht werden kann, z.B. nach E-Mails, Telefonanrufen, Internetaufrufen eines bestimmten Nutzers, Verschlüsselungen, versandten Dokumenten etc.; auch Echtzeitüberwachung möglich; BND und Bf V? nutzen ebenfalls X Keyscore?; noch ungeklärt ist, auf welche Datenbestände sie zugreifen können.  Weitere Überwachungsprogramme aus den Snowden-Dokumenten (Auswahl) Verizon-Anordnung: Gerichtsbeschluss gegen das US-amerikanische Telekommunikationsunternehmen Verizon von April 2013. Danach sammelte die NSA Telefonverbindungsdaten von Millionen Amerikaner Innen?. Es war gemeinhin angenommen worden, dass das aus der Bush-Ära stammende Programm von Präsident Obama eingestellt worden sei. Muscular: Programm von NSA und GCHQ, mit dem Millionen von Nutzerdaten an den Datenleitungen jeweils zwischen den Rechenzentren von Yahoo und Google abgefangen werden. Upstream: NSA-Pendant zu Tempora; greift Daten in Echtzeit direkt an den Glasfaserkabeln und anderer Infrastruktur ab. Codenamen Fairview, Stormbrew, Blarney und Oakstar im Zusammenhang mit Upstream deuten auf Kooperation mit US-(Telekommunikations-)Firmen hin. "Fairview" soll beispielsweise eine Zusammenarbeit mit AT&T bezeichnen, "Stormbrew" mit Verizon. Mystic: Programm der NSA, mit dem seit 2011 sämtliche Telefonate eines zunächst nicht näher genannten Landes aufgezeichnet und 30 Tage gespeichert werden und so rückwirkend (mit dem Werkzeug RETRO) ausgewertet werden können. Laut Medienberichten soll es sich um die Bahamas handeln; als weitere betroffene Länder werden Mexiko, Kenia, die Philippinen. Irak bzw. Afghanistan und zuletzt Österreich genannt. Dishfire: NSA-Programm zur Sammlung von bis zu 200 Mio. Textnachrichten (SMS) pro Tag und automatische Auswertung mit dem Programm "Prefer"; darunter SMS zu Grenzübertritten (Roaming), Geldtransfers, Reiseinformationen, verpassten Anrufen, SMS mit Namen und Fotos aus elektronischen Businesscards etc. Optic Nerve: Programm des GCHQ mit Unterstützung der NSA, mit dem massenhaft Bilder aus Yahoo Video-Chats aufgezeichnet werden. In einem 6-Monats-Zeitraum im Jahr 2008 sollen Webcam-Bilder von mehr als 1,8 Millionen Nutzer Innen? weltweit gespeichert worden sein; soll bis mindestens 2012 genutzt worden sein. Quantumtheory: NSA-Programm, mit dem Spezialisten der Abteilung "Tailored Access Operations" (TAO) beliebige Rechner von Zielpersonen mit Schadsoftware infiltrieren, um den Nutzer zu überwachen. Shelltrumpet: Analyseprogramm der NSA für Metadaten in "near-real-time"; seit Dezember 2007 im Einsatz; bis Ende 2012 Auswertung von mehr als einer Billion Kommunikations-Metadaten, die im Wesentlichen aus sog. "Special Source Operations" (SSO) stammen, dem Abgreifen von Daten an den großen Glasfaserkabeln in den USA und im Ausland z.T. in Partnerschaften der NSA mit Privatunternehmen. Boundless Informant: Statistik- und Visualisierungs-Tool, zeigt Übersicht über die Überwachungsaktivitäten der NSA anhand von Metadaten nach Ländern und Programmen. Danach hat die NSA fast drei Milliarden "data elements" innerhalb von 30 Tagen bis März 2013 aus den USA aufgefangen. Eine Übersichtskarte zeigt Deutschland als Land, aus dem die NSA relativ viele Daten erlangt hat. Mittlerweile hat die Bundesregierung eingeräumt, dass es sich bei den rund 500 Mio. Daten, die pro Monat an die NSA geliefert wurden, um Meta- und Inhaltsdaten aus der Auslandsüberwachung des BND handelt. Bullrun (NSA) & Edgehill (GCHQ): Mit 250 Mio. Dollar pro Jahr ausgestattetes Programm der NSA bzw. des GCHQ zum Knacken und Unterwandern von gängigen Verschlüsselungsstandards.   siehe auch

==== geschlossene software und hardware - an der kurzen leine der konzerne VERBREITUNGSKONTROLLE versuchen die verbreitung bestimmter digitalen inhalte zu behindern, oft binden sie bestimmtem content an bestimmte software bzw hardware oder beides (->itunes). DRM - Digital Rights Management bezeichnet verfahren, mit denen die nutzung (und verbreitung) digitaler medien kontrolliert werden soll. vor allem bei digital vorliegenden film- und tonaufnahmen, aber auch bei software, elektronischen dokumenten oder elektronischen büchern findet die digitale nutzungsverwaltung verwendung. AMAZON löscht Eigentum seiner Kunden: Ausgerechnet die Orwell-Bücher "1984" und "Farm der Tiere" verschwanden aus dem Speicher von Kindle-Lesegeräten, obwohl deren Besitzer sie gekauft und bezahlt hatten. Ein Lehrstück über Macht und Rechte im Zeitalter totaler Vernetzung. TRUSTED COMPUTING Trusted Computing kann zur absicherung von

PROPRIETÄRE SCHNITTSTELLEN hardware-hersteller gehen immer mehr dazu über, die schnittstellenspezifikationen geheim zu halten, um der konkurrenz die nachahmung technischer lösungsansätze zu verwehren. der grund hierfür liegt im zunehmenden wettbewerbsdruck und darin, dass es billiger ist und schneller geht, einen solchen schutz technisch einzubauen, als das errungene geistige gut durch ein patent für sich zu reservieren. SOFTWAREPATENTE es gibt keine juristische definition des begriffs softwarepatent. traditionelle patente beziehen sich auf technische erfindungen, das heißt auf problemlösungen, deren gültigkeit in experimenten mit naturkräften überprüft werden muss. softwarepatente hingegen beziehen sich auf ideen, deren wirksamkeit allein durch logische schlussfolgerungen bewiesen werden kann. kritiker wie richard stallman sprechen auch von software-ideenpatenten. betont werden muss, dass die unterscheidung zwischen softwarekonzepten bzw. ideen und software als solcher für entwickler künstlich ist, wenn der schwerpunkt auf der programmtechnischen umsetzung liegt. MICROSOFT VS. OPEN SOURCE microsofts erfolg beruht vor allem auf geschickter marktpolitik der es gelang ihr betriebssystem mit der koppelung an die hardware verschiedener hersteller zu verkaufen. die liste der rechtsverletzungen, der monopolistischen wettbewerbsverletzungen, unlauteren produktbündelungen (->browserkrieg) ist so lang dass hier nicht weiter darauf eingegangen werden kann lang.

APPLE VS. OPEN SOURCE Identitätskonzept : i-phone i-pad i-tunes i-mac. Das bin ICH, ICH, ICH! Das ist nicht mein gerät, ICH bin das gerät, es ist teil von mir und das ist direkt mit APPLE verbunden OS X basiert auf UNIX, dann kommen die apps : dh wesentliche, zunehmend wichtige komponenten der computersoftware werden von freien entwicklern für ein unfreies system entwickelt. bei i-phone und i-pad können nur von apple genehmigte anwendungen benutzt werden. man ist demnach nicht frei in der entscheidung, welche software benutzt werden kann. apple filtert (und zensiert) die apps, an jeder veröffentlichten entwicklungsleistung verdient apple automatisch, gleichzeitig bietet es den entwicklern eine plattform zur vermarktung. gräbt das der freien software entwicklung die energien ab?

====

OpenNIC ist ein privates network information center (zuständig für die vergabe von internet-domains). es bietet eine alternative zu den traditionellen, durch die ICANN (vom US-handelsministerium kontrolliert) verwalteten, top-level-domains an, wird durch keine nationalen stellen kontrolliert und agiert nach eigener aussage demokratisch. EMPFEHLUNGEN darknet : serverloses filesharing

hardware communities anonymität und verschlüsselung

open source software verwenden

codecs:

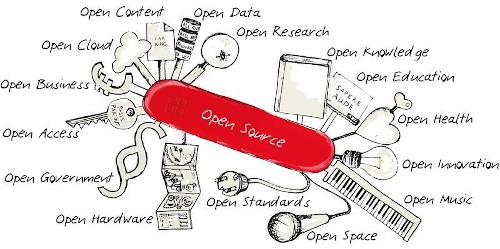

hardware: Commons-based Peer Production + Peer Economy Allmendefertigung durch Gleichgesinnte : Bislang wird die neue Produktionsweise – Peer-Produktion genannt – nur bei Informationsgütern praktiziert. Ist eine Gesellschaft möglich, in der Peer-Produktion weiter reicht und einmal die dominierende Produktionsweise ist? Wie könnte eine Gesellschaft aussehen, wo die Bedürfnisse, nicht der Profit bestimmen, was und wie produziert wird? Eine Gesellschaft, die keine Knappheit braucht und in der es dumm wäre, Ideen und Wissen geheim zu halten statt sie zu teilen?

The "open" in open manufacturing can be interpreted in a few different ways: open source designs under free licenses, open to do-it-yourself, open to end-user dialogue, open to peer-review, open to collaboration, open to cradle-to-cradle analysis, open to viewing as an ecosystem of processes, open to democratic participation, open to new design ideas, open to new economics, open to the future... FIN es wäre falsch zu glauben mit der verwendung von gimp statt photoshop bereits eine entscheidende schlacht gegen politische und corporate kontrollmechanismen geschlagen hätte. ideologie schlägt sich in besitzverhältnissen nieder, haus, grund und geld - wissen, ressourcen. durch die auseinandersetzung mit open source sieht für mich die welt anders aus. ich sehe die traditionslinien zurück auf die jahrhunderte langen kämpfe um selbstbestimmung, auf ideen des klassischen anarchismus und kommunismus, auf lebensrefom und boheme, auf basis- und rätedemokratische organisationsprinzipien, auf kollektive produktionsweisen und gemeinsame ökonomien. mit open source nimmt man teil an einem forschungsprozess, einem größeren denk- und produktionsprozess. man entdeckt neue freiheiten und man entdeckt einen neuen reichtum der von einer bewegung geschaffen worden ist, an dem man teilhaben kann - produzierend und sich aus-tauschend... ... denn es gibt keine alternative : die zukunft ist selbstorganisiert! (TINA1) ... denn es gibt keine alternative : die zukunft muss immer noch organisiert werden (TINA2)  ====

---

---

---  zusammengestellt von s dillemuth 2011 bitte um korrekturen ergänzungen patches.

|